6.3. 検出結果の分析

- GuardDuty コンソール(us-west-2)に移動します。

- 更新ボタンをクリックして、検出結果の表示をアップデートしてください。[Stealth:S3] および [Policy:S3] に関連する追加の検出結果が表示されます。

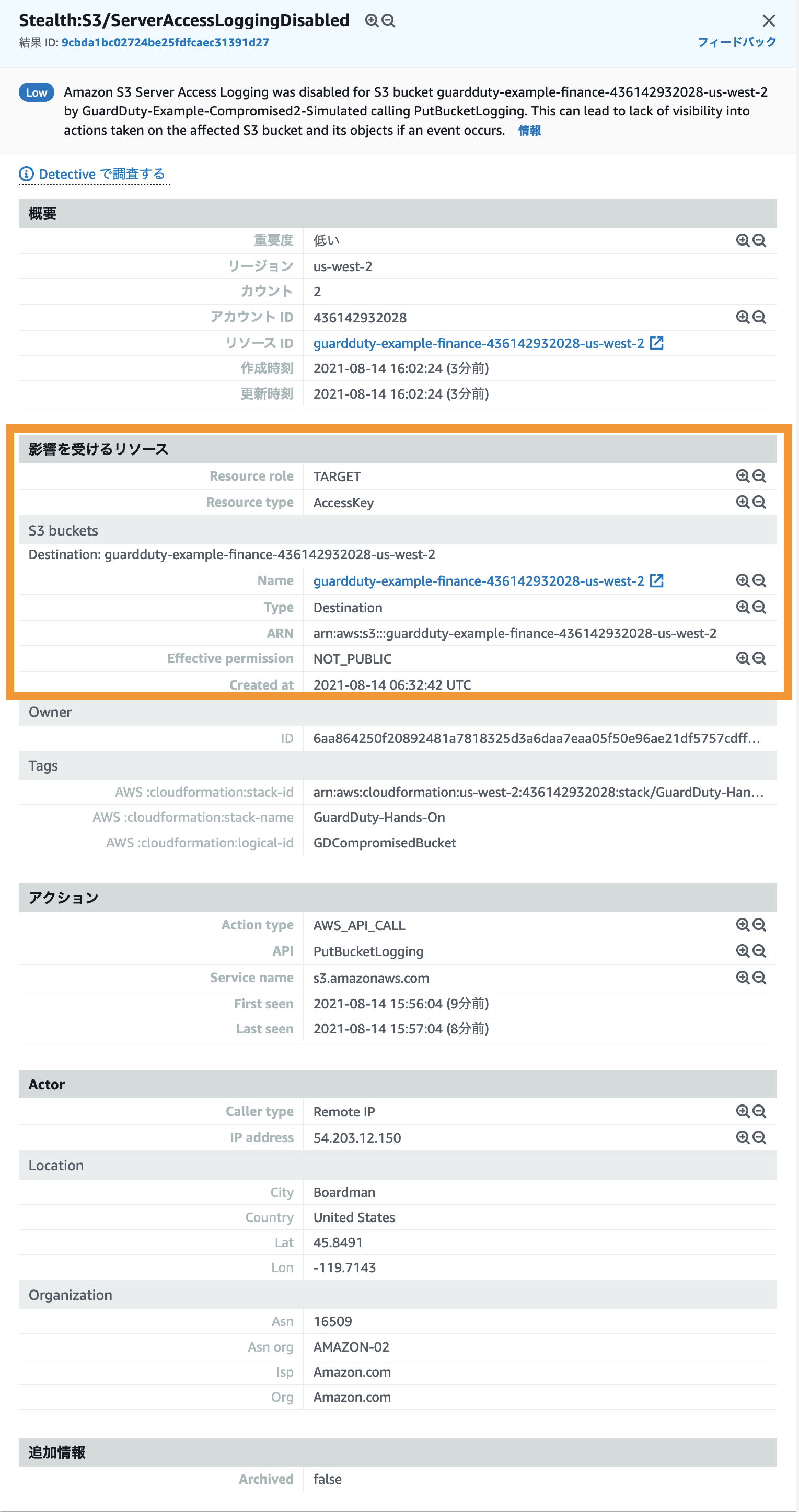

Stealth:S3/ServerAccessLoggingDisabledをクリックして詳細を表示します。検出結果の詳細には、何が起こったか、疑わしいアクティビティに影響を受けた AWS リソース、このアクティビティがいつ行われたか、その他の追加情報を確認できます。[影響を受けるリソース]で、この検出結果に関連付けられている [S3 buckets] を見つけます。

この検出結果は、AWS 環境内のバケットに対して S3 のサーバーアクセスログが無効化されたことを示しています。無効にすると、S3 オブジェクトレベルのログが有効になっていない限り、S3 バケットまたはバケット内のオブジェクトで実行されたアクションのログは作成されません。これは重大度の低い結果ですが、他の方法では行われるべきではなかった変更を隠すために悪用できるため、誰かがロギングを無効にする理由を調査することが重要です。詳細については、S3 サーバーアクセスログを参照してください。

他の検出結果を見てみましょう。

Policy:S3/BucketBlockPublicAccessDisabledをクリックします。この検出結果は、パブリックアクセスのブロック設定が以前に有効にされていた場合で、無効にされた場合に生成されます。正当な活動であるか、正規のユーザーが誤ってバケット設定を変更した可能性があります。このような状況では、適切な変更かどうかをバケットの所有者に確認することをお勧めします。しかし、バケットロギングが無効にされたことを考慮すると、通常時よりは疑わしくなります。

この AWS IAM ユーザーはどのようなアクションを実行しましたか? それぞれの検出結果をクリックすると、[アクション]セクションの [API]に、 [GetParameters] 、[ListObjects]、[ListTables] API の呼び出しが行われたことがわかります。次にどうすればよいでしょうか?過去 1 時間または 1 日にこのユーザーが行った他のアクションを表示できますか?GuardDuty は大量のデータを分析し、環境内の真の脅威を特定できます。調査と修復の観点からは、脅威の全範囲を理解するために他のデータを相互に関連付けることが依然として重要です。この場合、アナリストはこの検出結果の詳細情報から、CloudTrail で過去のユーザーアクティビティを特定します。AWS には、さらなる調査に役立つ Amazon Detective と呼ばれる脅威ハンティングツールもあります。

これらの IAM に関する検出結果は、API 呼び出しを行う「不正な EC2」インスタンスによって生成されています。GuardDuty は、S3 ロギングと S3 ブロックパブリックアクセス設定を無効にできる S3 コントロールプレーンとデータプレーンの API アクティビティを分析することにより、これらの API 呼び出しの検出結果を生成します。

GuardDuty は、[S3 保護]により、オブジェクトレベルの API オペレーションを監視して、S3 バケット内のデータの潜在的なセキュリティリスクを特定できます。

GuardDuty は、AWS CloudTrail 管理イベントと CloudTrail S3 データイベントを分析することにより、Amazon S3 リソースに対する脅威を監視します。これらのデータソースは、さまざまな種類のアクティビティを監視します。たとえば、S3 の CloudTrail 管理イベントには、ListBuckets、DeleteBuckets、PutBucketReplication などの S3 バケットを一覧表示または設定する操作が含まれます。S3 のデータイベントの例には、GetObject、ListObjects、DeleteObject、PutObject などのオブジェクトレベルの API 操作が含まれます。

CloudTrail 管理イベントの GuardDuty 監視は、すべてのアカウントに対してデフォルトでオンになっています。CloudTrail S3 データイベントログは、GuardDuty で設定可能なデータソースです。デフォルトでは、S3 保護が有効になっています。S3 保護の機能が追加する前に作成されたアカウントでは、このデータソースを手動で有効にする必要があります。S3 データイベント監視を有効または無効にするプロセスについては、ドキュメントで確認できます。