4.3. 検出結果の分析

- GuardDuty コンソール(us-west-2)に移動します。

- 更新ボタンをクリックして、検出結果の表示をアップデートしてください。次の 3 つの検出結果を新たに確認できます。[Recon:IAMUser]、[UnauthorizedAccess:IAMUser]、[Discovery:S3]

以前に確認した GuardDuty の検出結果の形式に基づいて、セキュリティの問題を特定できますか?

詳細を表示するには、検出結果の

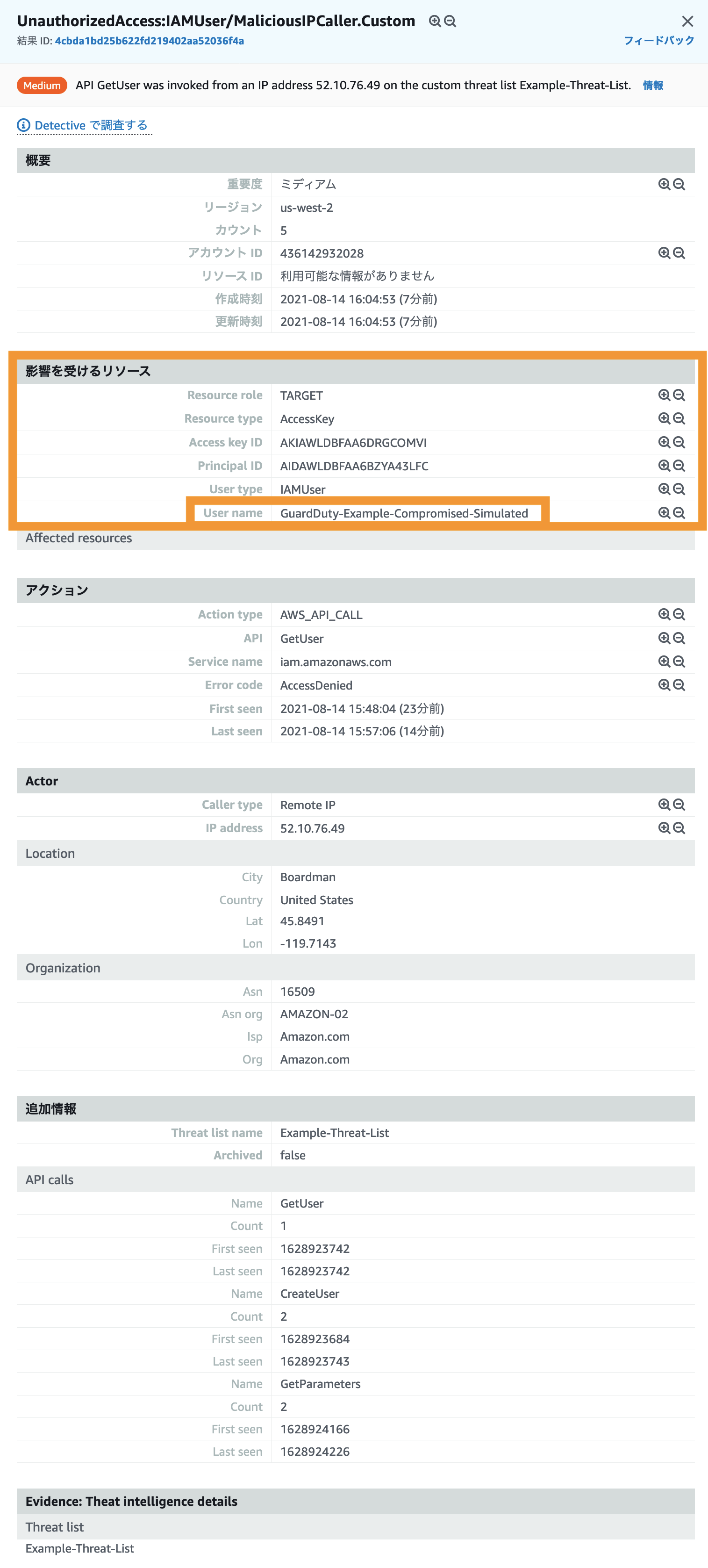

UnauthorizedAccess:IAMUser/MaliciousIPCaller.Customをクリックしてください。何が起こったか、疑わしいアクティビティに影響を受けた AWS リソース、このアクティビティがいつ行われたか、その他の追加情報を確認できます。[影響を受けるリソース]で、この検出結果に関連付けられている[User name]を見つけます。

続けて、別の検出結果の

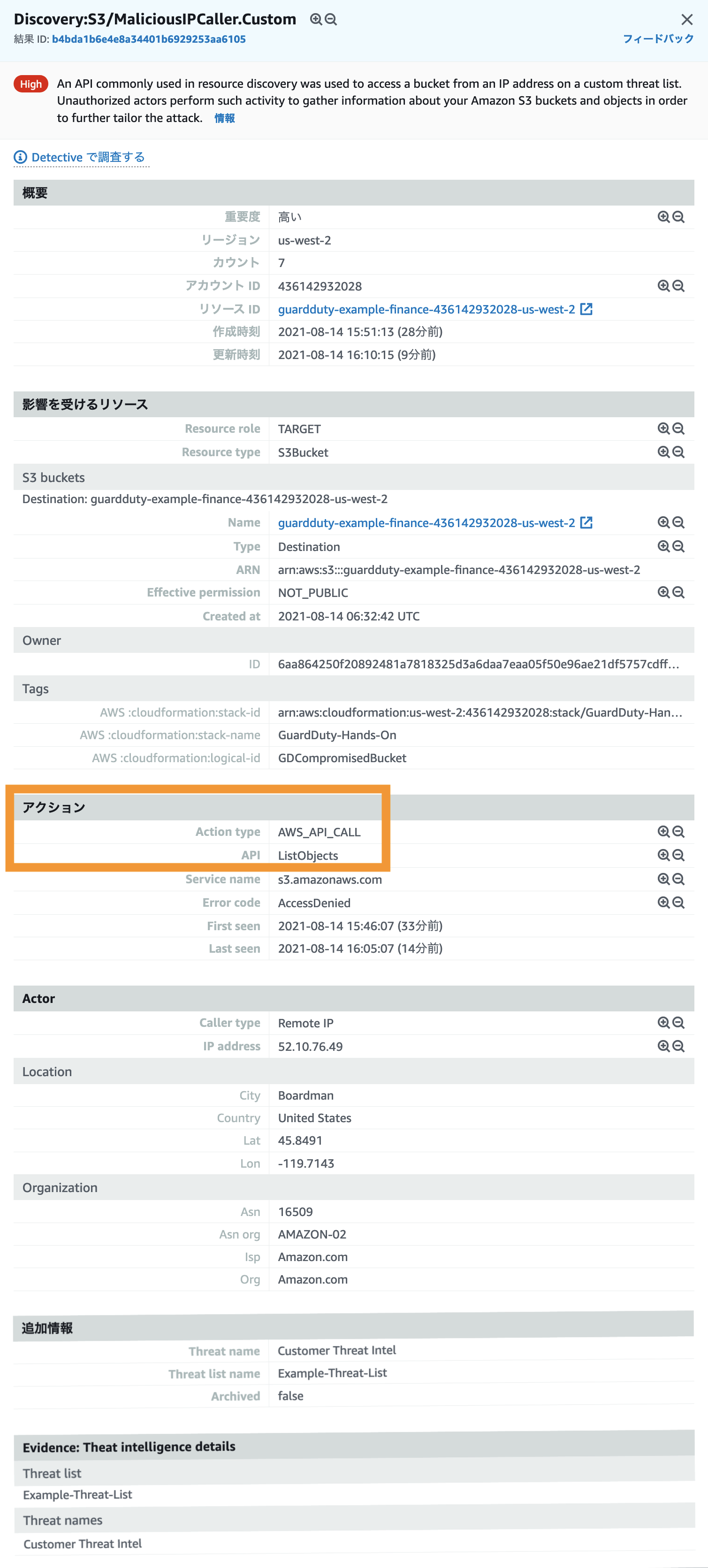

Discovery:S3/MaliciousIPCaller.Customをクリックして、詳細を確認してください。

以前の検出結果と同様に、何が起こったかと脅威の詳細を確認できます。この特定のケースでは、S3のデータプレーン API イベントである ListObjects API の呼び出しが実行されたため、この検出結果は S3 に関する検出結果として個別に分類されました。シナリオ「S3 バケットの侵害」で、S3 コントロールプレーンイベントとデータプレーンイベントの詳細を確認してください。

これらの検出結果は、(上記で見つけたユーザーの)IAM 資格情報が、カスタム脅威リストの IP アドレスから行われているために侵害されている可能性があることを示しています。

この AWS IAM ユーザーはどのようなアクションを実行しましたか?

それぞれの検出結果をクリックすると、[アクション]セクションの [API]に、 [GetParameters] 、[ListObjects]、[ListTables] API の呼び出しが行われたことがわかります。次にどうすればよいでしょうか?過去 1 時間または 1 日にこのユーザーが行った他のアクションを表示できますか?GuardDuty は大量のデータを分析し、環境内の真の脅威を特定できます。調査と修復の観点からは、脅威の全範囲を理解するために他のデータを相互に関連付けることが依然として重要です。この場合、アナリストはこの検出結果の詳細情報から、CloudTrail で過去のユーザーアクティビティを特定します。AWS には、さらなる調査に役立つ Amazon Detective と呼ばれる脅威ハンティングツールもあります。

これらの IAM に関する検出結果は、不正な EC2 インスタンスが API の呼び出しを行うによって生成されました。このインスタンスの EIP はカスタム脅威リストにあるため、これらの API の呼び出しが検出結果を生成します。