3.3. 検出結果の分析

GuardDuty コンソールで検出結果を表示できますが、多くのお客様は複数のリージョンと複数のアカウントの検出結果をセキュリティ情報およびイベント管理システム(SIEM)に集約して、一元的に管理と分析をしてします。これらの検出結果を集約するための一般的なアプローチは、GuardDuty に管理者アカウント / メンバーアカウントを作って設定することです。メンバーを構造化してから、EventBridge ルールと Lambda 関数を含むワークフローを使用して、検出結果を SIEM または一元化されたロギングフレームワークにプッシュします。検出結果の統合を容易にするための Lambda Function Blueprints を公開する AWS パートナーソリューションもあります。

- GuardDuty コンソール(us-west-2)に移動します。

検出結果が表示されない場合は、ブラウザの更新ボタンをクリックしてください。

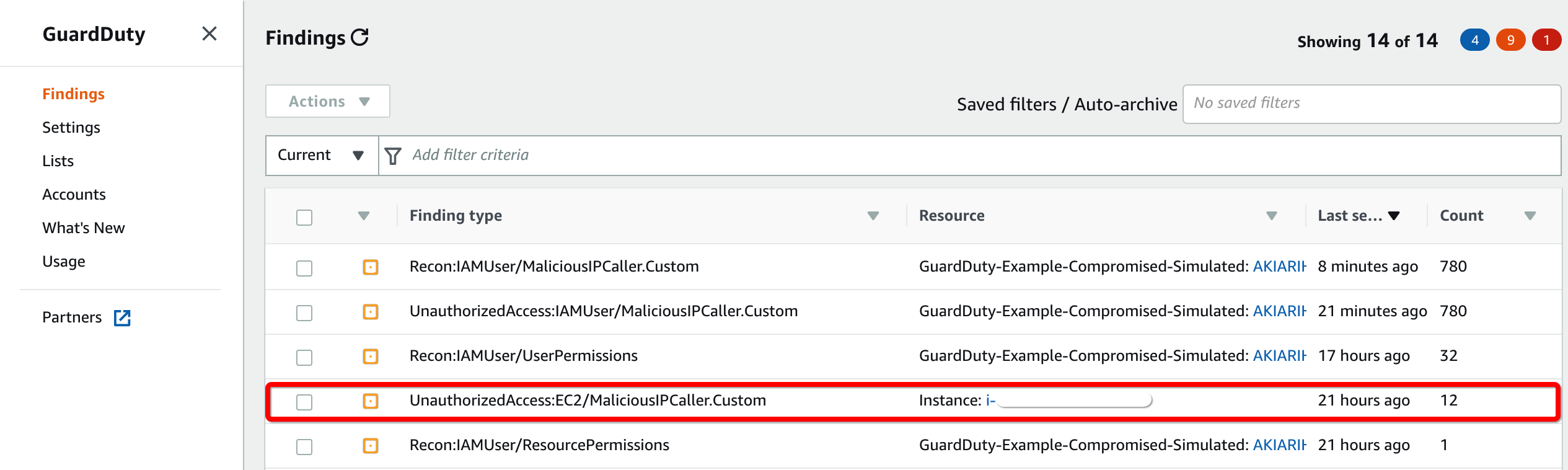

- 確認する検出結果は、

UnauthorizedAccess:EC2/MaliciousIPCaller.Customです。以前に確認した GuardDuty の検出結果の形式に基づいて、セキュリティの問題を特定できますか?

検出結果のクイックビューには、重大度、検出結果のタイプ、影響を受けるリソース、検出結果が最後に検出された時刻、および既存の検出結果のその後の発生回数が表示されます。

検出結果はコンソールから90日間は参照できます

検出結果タイプは、環境内の EC2 インスタンスがカスタム脅威リストに含まれている IP アドレスへアウトバウンドで通信していることを示しています。カスタム脅威リストは、左側のナビゲーションで リストをクリックして、脅威リストを表示することで確認できます。

GuardDuty は、AWS Security および ProofPoint や CrowdStike などのサードパーティプロバイダーが提供するマネージド脅威インテリジェンスを使用します。独自のカスタム信頼済み IP リストと脅威リストを使用するように GuardDuty を構成することで、GuardDuty の監視範囲を拡張できます。管理者 / メンバーアカウント構造に GuardDuty を設定すると、管理者アカウントのユーザーは、信頼できる IP リストと脅威リストを管理でき、設定されたリストはメンバーアカウントに継承されます。メンバーアカウントのユーザーは継承されたリストを変更できません。

info「シナリオノート」 この検出結果が示す EC2 インスタンスは、実際には VPC 内の別の EC2 インスタンスの Elastic IP (EIP) に Ping をしているだけです。最初に実行した CloudFormation テンプレートは自動的に脅威リストを作成し、不正なインスタンスの EIP をリストに追加しました。